فصل سوم : مبانی امنیت

ترجمه و تدوین: علی کامران قوجه بیگلو و سید ماهان نوربخش

بخش اول از چهار بخش

سازمان ها معمولاً زمان و هزینه زیادی را صرف دفاع و کاهش حملات می کنند. مفاهیم اساسی در برنامه ریزی و اجرای این دفاع ها وجود دارد. در این فصل، ما قصد داریم برخی از موضوعاتی را پوشش دهیم که به متخصصان امنیتی کمک می کند تا در مورد بهترین روش محافظت از شرکت ها تصمیم بگیرند. برخی از این موارد اساسی است، به این معنا که شما ممکن است آن را به طور خاص در آزمون CEH پیدا نکنید، اما برای اینکه بتوانید بر اساس آن بسازید، پوشش آن ضروری است. در پایان فصل، شما اصول اولیه را پشت سر خواهید داشت و ما شروع به صحبت در مورد مکانیسم های سخت و دفاعی خواهیم کرد. اگر به عنوان یک هکر اخلاقی عمل کنید، با بسیاری از این موارد روبرو خواهید شد.

ابتدا، باید منظور از امنیت اطلاعات را درک کنید – چه رویدادهایی در سطل امنیتی قرار می گیرند. این ایده ها معمولاً به عنوان سه گانه یا سه گانه سیا شناخته می شوند. این یک مفهوم ضروری برای افرادی است که دارای گواهینامه Certified Information Systems Security Professional (CISSP) هستند، که گواهینامه ای است که کل محدوده موضوعات امنیت اطلاعات را پوشش می دهد. سه گانه سیا پایه خوبی برای درک چیزهای دیگر در مورد امنیت اطلاعات است.

در کنار دانستن اینکه از چه چیزی محافظت می کنید، باید بدانید که از چه چیزی محافظت می کنید. انجام ارزیابی ریسک به این امر کمک خواهد کرد. شناسایی ریسکهای بالقوه و زیانهای احتمالی مرتبط میتواند به تصمیمگیری درباره محل مصرف منابع محدود (بودجه، کارکنان، هزینههای سرمایه و غیره) کمک کند. همچنین به متخصصان امنیتی کمک می کند تا تعیین کنند که چه خط مشی هایی برای هدایت اقدامات کارمندان به طور کلی و به طور خاص، کارکنان فناوری اطلاعات نیاز دارند. از سیاست ها، استانداردها و رویه ها جریان می یابد. همه آنها برای تعیین نحوه رویکرد یک شرکت به حفاظت از دارایی های اطلاعاتی خود ضروری در نظر گرفته می شوند.

هنگامی که خط مشی های خود را تنظیم کردید، می توان در مورد بهترین روش محافظت از منابع اطلاعاتی تصمیم گیری کرد. فراتر از پرسنل، فن آوری وجود دارد که می توان به کار برد. تعدادی دستگاه وجود دارد که می توان آنها را در شبکه قرار داد تا به حفاظت از اطلاعات کمک کند. اینها نه تنها برای دور نگه داشتن مهاجمان بلکه ارائه اطلاعاتی است که می تواند برای شناسایی نفوذها استفاده شود، از جمله مسیری که مهاجم ممکن است برای دسترسی به شبکه ها و سیستم ها طی کرده باشد. همچنین ممکن است عناصری در شبکه قرار داده شوند که می توانند به طور خودکار تلاش برای نفوذ را شناسایی کرده و سپس آن تلاش را مسدود کنند.این فناوری به تنهایی محافظت نمی کند. محل قرارگیری این عناصر و وسایل مهم است و آن تصمیمات بر اساس ایده هایی مانند دفاع در عمق و دفاع در وسعت اتخاذ می شود. این ایده ها به تعریف یک معماری امنیتی کامل کمک می کنند. در کنار دستگاههای امنیتی، مکانیسمهایی در سطح سیستم وجود دارند که میتوانند در ارائه زمینه بیشتر به اطلاعات ارائهشده توسط فایروالها و سیستمهای تشخیص نفوذ بسیار مفید باشند. همه این عناصر و تصمیمات در کنار هم برای ایجاد یک دفاع کامل از شرکت مورد نیاز است.

سه گانه

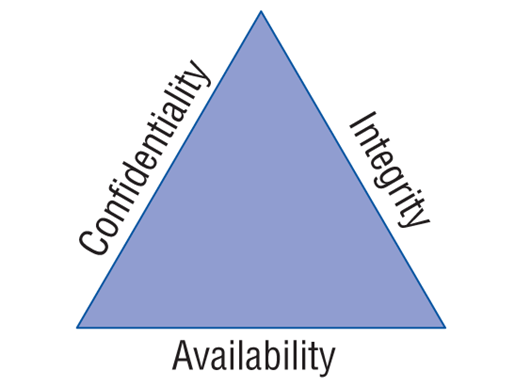

سه گانه مجموعه ای از سه ویژگی یا ویژگی است که امنیت چیست. سه عنصر محرمانه بودن، یکپارچگی و در دسترس بودن است. هر یک از این ویژگی ها باید در هنگام توسعه برنامه های امنیتی در نظر گرفته شوند. هر یک از آنها، به درجات مختلف اهمیت، در برنامه ریزی دفاعی ضروری خواهند بود. هر دفاعی هر یک از این سه ویژگی را به یک اندازه در بر نمی گیرد. به عنوان مثال، برخی از دفاع ها تنها بر یک ویژگی تأثیر می گذارند. از منظر حمله، یک آزمایش کننده یا دشمن به دنبال به خطر انداختن یکی از این عناصر در یک سازمان است. شما معمولاً این سه عنصر را خواهید دید که به عنوان سه گانه سیا شناخته می شوند. این به هیچ وجه با سازمان اطلاعات مرکزی آمریکا اشتباه گرفته نمی شود.

شکل فوق سه عنصر را نشان می دهد که به صورت یک مثلث نشان داده شده است، همانطور که این سه گانه اغلب به تصویر کشیده می شود. یکی از دلایلی که نشان داده شده است این است که در یک مثلث متساوی الاضلاع، تمام اضلاع به یک اندازه هستند. آنها دارای ارزش یا وزن یکسانی هستند، که به منظور نشان دادن این است که هیچ یک از ویژگی های سه گانه مهمتر از هیچ یک از ویژگی های دیگر نیست. وقتی صحبت از وضعیت امنیتی کلی یک سازمان می شود، همه آنها ارزش یکسانی دارند. موقعیتهای مختلف عناصر متفاوتی را برجسته میکنند، اما وقتی صحبت از امنیت کلی یک سازمان میشود، برای داشتن یک رویکرد متعادل، وزن هر یک از آنها برابر است.

نکته دیگری که ممکن است هنگام نگاه کردن به شکل برای شما پیش بیاید، این است که اگر هر یک از اضلاع برداشته شود یا در معرض خطر قرار گیرد، دیگر مثلث نیست. در مورد امنیت اطلاعات نیز همین امر صادق است. اگر هر یک از این ویژگی ها حذف یا به خطر بیفتد، امنیت سازمان شما نیز به خطر افتاده است. برای اطمینان از اینکه شما و اطلاعات شما محافظت می شوند، همه این ویژگی ها لازم است.

محرمانه بودن

شاید برای این کار باید به مهدکودک برگردیم، اگرچه ممکن است خاطرات یا تجربیات اخیر بیشتری داشته باشید. در جوانی همیشه رازهایی وجود دارد و به نظر می رسد که همیشه با لحن های بسیار توطئه آمیز و زمزمه ای در لبه حیاط مدرسه به اشتراک گذاشته می شود. انتظار دارید وقتی رازی را با دوستتان در میان می گذارید، آن راز بین شما و دوستتان باقی بماند. تصور کنید، در نهایت، اگر قرار باشد به دوست خود بگویید که واقعاً، واقعاً، واقعاً از شخصی که پشت سر شما در کلاس نشسته بود و دوست شما به آن شخص میگفت خوشتان میآمد. این میتواند آزاردهنده باشد، اگرچه سطح تلفات احتمالاً با سن شما رابطه معکوس دارد.

وقتی دوستتان راز شما را به اشتراک میگذارد، با فرض اینکه این کار را انجام دهد، اعتماد شما را زیر پا گذاشته است. رازی که با آنها در میان گذاشته اید دیگر محرمانه نیست. شما نمی دانید که آیا می توانید به دوست خود اعتماد کنید یا خیر. یکی از چالش ها این است که ممکن است راز خود را با دو دوست در میان گذاشته باشید. سپس در مورد راز از شخص دیگری به طور کلی می شنوید. شما بدون بررسی بیشتر نمی دانید که کدام دوست ممکن است کسی باشد که باید به او بگویید. تنها چیزی که می دانید این است که رازداری نقض شده است.

در دنیای دیجیتال، محرمانگی همچنان به معنای حفظ اسرار است، بنابراین هیچ چیز در آنجا تغییر زیادی نمی کند. با این حال، این شامل بسیاری از جنبه های مختلف است. این بدان معنی است که مطمئن شوید هیچ کس به اطلاعات دسترسی غیرمجاز ندارد. این ممکن است به معنای استفاده از گذرواژههای قوی در حسابهای کاربری شما باشد تا مطمئن شوید مهاجمان نمیتوانند وارد شوند. ممکن است به این معنی باشد که اطلاعات خاصی را آفلاین نگه دارید تا از راه دور به آنها دسترسی نداشته باشید. با این حال، معمولاً یک راه ساده برای دستیابی به محرمانه بودن، استفاده از رمزگذاری است.

وقتی در اینجا از محرمانگی صحبت می کنیم، باید به آن در دو بعد فکر کنیم – ایستا و پویا. Static از داده هایی محافظت می کند که در حالت استراحت در نظر گرفته می شوند، به این معنی که حرکت نمی کنند. احتمالاً روی دیسک ذخیره می شود و استفاده یا دستکاری نمی شود. نوع دوم، پویا، زمانی است که داده ها در حال حرکت یا “در حرکت” هستند. این به داده هایی اشاره دارد که از یک مکان به مکان دیگر ارسال می شوند. این ممکن است شامل درخواست مرورگر وب شما و سپس بازیابی اطلاعات از یک وب سرور باشد. همانطور که داده ها در حال انتقال هستند، در حال حرکت هستند. این انتقال است که آن را پویا می کند و لزوماً تغییر نمی کند، اگرچه داده هایی که از یک مکان به مکان دیگر ارسال می شوند قطعاً می توانند از طریق تعامل با کاربر و برنامه دچار تغییر شوند. هنگامی که ما از رمزگذاری برای ارتباطات مبتنی بر وب استفاده میکنیم، از پروتکلهای امنیتی لایه سوکتهای امن/لایه انتقال (SSL/TLS) استفاده میشود. در حالی که مدتهاست که TLS جایگزین SSL شده است، هنوز هم گاهی اوقات به عنوان SSL/TLS شناخته میشود. صرف نظر از اینکه چگونه به آن اشاره می شود، اما مجموعه ای از مکانیسم ها برای رمزگذاری داده ها است. SSL و TLS هر دو نحوه تولید کلیدهای رمزگذاری را از داده های شناخته شده و همچنین برخی از داده های جزئی که از یک طرف به طرف دیگر منتقل می شوند را مشخص می کنند.

از آنجایی که داده های رمزگذاری شده بدون کلید قابل خواندن نیستند، محرمانه بودن داده ها محافظت می شود. این بدان معنا نیست که رمزگذاری محرمانه بودن را تضمین می کند. اگر مهاجم بتواند به طریقی به کلید دسترسی پیدا کند، مهاجم می تواند داده ها را رمزگشایی کند. اگر دادهها توسط شخصی رمزگشایی شود که نباید آنها را میدید، محرمانگی مسلماً به خطر افتاده است. حملات علیه مکانیسمهای رمزگذاری – رمزها، الگوریتمهای تبادل کلید و غیره – همچنین میتواند منجر به به خطر افتادن محرمانگی شود. یک حمله موفقیت آمیز علیه رمزگذاری – و حملات موفقیت آمیزی علیه روش ها و استانداردهای رمزگذاری مختلف وجود داشته است – منجر به رمزگشایی متن رمز می شود.

تمامیت

علاوه بر محرمانه بودن دادهها، معمولاً انتظار داریم که از لحظه ارسال تا دریافت آنها یکسان باشد. بهعلاوه، اگر دادهها را ذخیره کنیم، انتظار داریم هنگام بازیابی، همان دادهها دست نخورده باقی بماند. این مفهومی است به نام یکپارچگی. یکپارچگی داده ها مهم است. به طرق مختلف می توان آن را به خطر انداخت. اول، داده ها ممکن است خراب شوند. می تواند در حمل و نقل خراب شود. ممکن است روی دیسک یا حافظه خراب شود. دلایل مختلفی وجود دارد که داده ها خراب می شوند. سال ها پیش، من شروع به دریافت بسیاری از داده های خراب روی دیسک خود کردم. من دیسک را جایگزین کردم و هنوز اطلاعات خراب زیادی دریافت کردم. در نهایت معلوم شد که حافظه ام بد است. حافظه بد باعث می شد داده های در حال نوشتن روی دیسک خراب شوند. اجزای بد در یک سیستم کامپیوتری اتفاق میافتند، و آن اجزای بد میتوانند منجر به از دست رفتن داده یا فساد شوند.

گاهی اوقات، اشتباهات نیز اتفاق می افتد. شاید شما دو مدرک دارید و همزمان روی آنها کار می کنید. یکی از آنها یک سند خراش با یادداشت هایی برای سند واقعی است. شما اشتباهاً بخشی از سند واقعی را بازنویسی میکنید، فکر میکنید در سند اولیه هستید، و سپس، چون به ذخیره خودکار اعتماد ندارید، سندی را که در آن کار میکنید ذخیره میکنید. این ممکن است به عنوان از دست دادن یکپارچگی داده در نظر گرفته شود زیرا قطعات مهم سندی که در آن کار می کنید تغییر یافته است. اگر نسخه پشتیبان برای جایگزینی دادهها ندارید، ممکن است نتوانید نسخه اصلی را بازیابی کنید، و ممکن است حتی تا زمانی که سند با متن حاوی متن در سراسر دفتر ارسال نشده باشد متوجه اشتباه نمیشوید. اشتباه در آن ناگهان اطلاعاتی به اشتراک گذاشته می شود که به نوعی نادرست است.

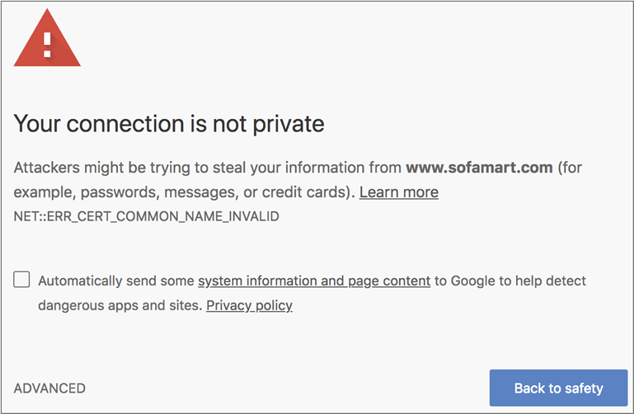

حمله مرد میانی یکی از راههای مهاجم برای به خطر انداختن یکپارچگی است. مهاجم داده های در حال انتقال را رهگیری می کند، آنها را تغییر می دهد و در راه می فرستد. هنگامی که به وبسایتی مراجعه میکنید که از رمزگذاری استفاده میکند، یک گواهی برای ارائه کلیدگذاری استفاده میشود، به این معنی که گواهی کلیدهایی را که برای رمزگذاری و رمزگشایی استفاده میشوند نگه میدارد. هنگامی که یک گواهی حاوی نامی متفاوت از نام میزبان مورد بازدید است، مرورگر شما یک خطا ایجاد می کند، همانطور که در شکل 3.2 می بینید.

آنچه گواهی می گوید، اگرچه در خطا نشان داده نمی شود، این است که متعلق به www.furniturerow.com است. اما وب سایتی که بازدید شد www.sofamart.com بود. اگر نمیدانستید که شرکت Furniture Row متعلق به Sofa Mart است، ممکن است این سوال را مطرح کنید که آیا شما به نوعی ربوده شدهاید یا خیر. حمله در این موقعیت ممکن است منجر به جمعآوری اطلاعات از جلسه شما توسط مهاجم شود، که شما این کار را نمیکنید. انتظار نمی رفت زیرا معتقد بودید که جلسه رمزگذاری شده است. بدتر از آن، اطلاعاتی که به دست آوردهاید میتوانست تغییر کند در حالی که مهاجم اطلاعات واقعی را دریافت کرده است. موارد زیادی وجود دارد که ممکن است یک سناریوی واقعی باشد.

به نظر می رسد صداقت بسیار پیچیده است. موارد بسیار زیادی وجود دارد که در آن یکپارچگی می تواند نقض شود و ما فقط سطح را خراشیده ایم. صداقت فقط به محتوای داده ها مربوط نمی شود. همچنین ممکن است یکپارچگی منبع اطلاعات باشد. تصور کنید نامه ای بنویسید و به صورت دیجیتالی یک امضا اضافه کنید تا به نظر برسد که توسط شخص دیگری نوشته شده است. وقتی شروع به فکر کردن در مورد صداقت می کنید، ممکن است مثال های زیادی بیاورید.

دسترسی

این شاید سادهترین و یکی از رایجترین ویژگیهایی باشد که به خطر میافتند. این به این بستگی دارد که آیا اطلاعات یا خدمات در زمانی که انتظار می رود در دسترس کاربر باشد یا خیر. مانند سایر ویژگی ها، این ممکن است یک مورد اشتباه باشد و لزوماً مخرب نباشد. اگر بخواهید اطلاعات را روی یک درایو خارجی نگه دارید، سپس به جایی بروید—کار، در محل با یک کلاینت—و فراموش کنید درایو را بیاورید، فایل های موجود در آن درایو در دسترس نخواهند بود. این مخرب نخواهد بود، اما همچنان در دسترس بودن با مشکل مواجه خواهد شد، زیرا زمانی که به آن نیاز دارید نمی توانید به آنچه نیاز دارید دسترسی پیدا کنید. شما داده ها را از دست نداده اید. هنوز دست نخورده است. زمانی که به آن نیاز دارید، جایی نیست که به آن نیاز دارید. این نقض در دسترس بودن است.

پیکربندی نادرست می تواند منجر به مشکلات در دسترس بودن شود. ایجاد تغییر در پیکربندی سرویس بدون آزمایش تغییر ممکن است منجر به عدم بازگشت سرویس شود. در تولید، این می تواند بسیار مشکل ساز باشد، به خصوص اگر مشخص نباشد که سرویس ناموفق بوده است. به نظر میرسد برخی از سرویسها دوباره راهاندازی شدهاند، در حالی که در واقع پیکربندی باعث شده سرویس شروع به کار کند. حتی اگر مدت زمان کوتاهی قبل از بازگرداندن تغییرات بگذرد، این احتمال وجود دارد که کاربران سرویس نتوانند عملکردهای مورد انتظار خود را انجام دهند.

اخیراً، داشتم در مورد موردی از یک خوشه مطالعه میکردم که در آن شش دستگاه از هفت دستگاه بهطور تمیز ارتقا پیدا کردند، در حالی که دستگاه هفتم هنوز روی کد قدیمیتر بود. از آنجایی که برخی ناسازگاریها در ارتباط بین کد قدیمیتر و کد جدیدتر وجود داشت، همه دستگاهها وارد یک حلقه بد شدند و همه درخواستهای قانونی را مسدود کردند.

حملات مخرب نیز رایج هستند. حمله انکار سرویس (DoS) دسترسی به یک سرویس را رد می کند که به معنای در دسترس نبودن سرویس برای ترافیک قانونی است. مهاجمان میتوانند سرویس را با درخواستهای زیادی تحت الشعاع قرار دهند و پاسخگویی را برای سرویس دشوار کنند. یک درخواست قانونی برای عبور از نویز مشکل خواهد داشت، و حتی اگر درخواست انجام شود، ممکن است سرویس نتواند پاسخ دهد. حملات DoS برای چندین دهه متداول بوده است، اگرچه تغییر در پهنای باند موجود و سایر تغییرات فناوری به این معنی است که حملات باید همراه با افزایش فناوری و پهنای باند تغییر کنند.

پارکری هگزاد

همه معتقد نیستند که سه ویژگی برای در بر گرفتن وسعت امنیت اطلاعات کافی است. در سال 1998، دان پارکر سه ملک اولیه را با افزودن سه ملک دیگر گسترش داد. اینها استاندارد در نظر گرفته نمی شوند، زیرا بحث هایی در مورد اینکه آیا لازم است ویژگی های اضافی را از بین ببریم وجود دارد. سه ملک اضافی که پارکر معتقد است ضروری است به شرح زیر است:

مالکیت (یا کنترل) اگر اشتباهاً درایو خارجی که قبلاً ذکر شد را به یکی از دوستانتان تحویل داده بودید و فکر می کردید که درایو آنها را پس می دهید، درایو در کنترل آنها خواهد بود. اگر دوست هرگز درایو را وصل نکرده باشد تا به آن نگاه کند، داده های موجود در آن در معرض نقض محرمانه بودن قرار نمی گیرند. با این حال، این واقعیت که درایو دیگر در کنترل شما نیست به این معنی است که در دسترس شما نیست، به این معنی که در دسترس نبودن است. این یکی از دلایلی است که این ویژگی در سه گانه اصلی گنجانده نشده است، اگرچه می تواند یک تمایز مهم باشد.

اصالت گاهی اوقات از آن به عنوان عدم انکار یاد می شود. ایده اصالت این است که منبع داده یا سند همان چیزی است که ادعا می شود. به عنوان مثال، هنگامی که یک پیام ایمیل را به صورت دیجیتالی امضا می کنید، گیرنده می تواند مطمئن باشد که پیام از شما نشات گرفته است، زیرا پیام شامل امضای دیجیتال شما است، که هیچ کس دیگری نباید آن را داشته باشد. البته، در واقعیت، تنها چیزی که می دانیم این است که پیام با کلید شما امضا شده است. اگر کلید شما به سرقت رفته یا داده شده باشد، می توان بدون شما از آن استفاده کرد. اصالت این است که مطمئن شوید وقتی قطعه ای از داده را دریافت می کنید، مهم نیست که چه چیزی است، در واقع از جایی است که ادعا می شود از آنجا باشد.

Utility فرض کنید شما همان درایو خارجی را دارید که قبلاً در مورد آن صحبت کردیم. اکنون سال ها از آن زمان گذشته است و مدت زیادی است که در کشو مانده است. هر چند این فقط درایو است. کابل همراهش نیست چون جدا شده اند. شما دیگر کابل را ندارید، و علاوه بر این، رابط های رایانه شما از آخرین باری که از آن استفاده کردید تغییر کرده است. اکنون شما داده ای دارید، اما نمی توان از آن استفاده کرد. هیچ کاربردی ندارد. من شخصاً یک نوار قدیمی نه آهنگی دارم که در وان زیرزمین نشسته است. من آن را برای چندین دهه دارم. این برای من کاملاً بی فایده است زیرا من یک درایو نوار یا مین فریم برای خواندن آن ندارم. علاوه بر این، احتمالاً در EBCDIC ذخیره می شود و نه ASCII. همه اینها باعث می شود که داده های آن نوار بی فایده باشد، علیرغم اینکه در اختیار من است و از نظر فنی در دسترس من است.

پایان بخش اول از چهاربخش مبانی امنیت